内部不正対策の具体的な方法やポイントを過去の事例を踏まえて解説!

・内部不正(組織内部の人による情報の持ち出し・漏洩・改ざんなど)は、IPA の「情報セキュリティ10大脅威」で常に上位に挙げられる重要課題である。

・内部不正対策が進みにくい背景として、経営層の意識低さやセキュリティ人材不足、具体的施策の未整備などがある。

・不正が起こると、組織としての信用失墜・法的責任・賠償などの重大な影響が生じうる。

・過去の事例では、アクセス権限の設計不備(過剰付与・アカウント共有)や監査体制不備(ログ不活用など)が不正を助長する要因として共通していた。

・効果的な対策として、基本方針の策定 → 組織体制の構築 → ルール策定 → 教育 → システム制限導入 → 運用改善(PDCA)というステップを踏むことが推奨され、IT 資産管理ツールによる制御・ログ取得は有効な手段である。

独立行政法人情報処理推進機構(以下IPA)が公表している「情報セキュリティ10大脅威 [組織]」において、「内部不正による情報漏洩等の被害」に対する関心が高まっています。

2022年から2025年にかけて、上位5位以内を常にキープしているのです。

| 順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い (2016年以降) |

|---|---|---|---|

| 1 | ランサム攻撃による被害 | 2016年 | 10年連続10回目 |

| 2 | サプライチェーンや委託先を狙った攻撃 | 2019年 | 7年連続7回目 |

| 3 | システムの脆弱性を突いた攻撃 | 2016年 | 5年連続8回目 |

| 4 | 内部不正による情報漏えい等 | 2016年 | 10年連続10回目 |

| 5 | 機密情報等を狙った標的型攻撃 | 2016年 | 10年連続10回目 |

| 6 | リモートワーク等の環境や仕組みを狙った攻撃 | 2021年 | 5年連続5回目 |

| 7 | 地政学的リスクに起因するサイバー攻撃 | 2025年 | 初選出 |

| 8 | 分散型サービス妨害攻撃(DDoS攻撃) | 2016年 | 5年ぶり6回目 |

| 9 | ビジネスメール詐欺 | 2018年 | 8年連続8回目 |

| 10 | 不注意による情報漏えい等 | 2016年 | 7年連続8回目 |

本記事では、近年注目を集める「内部不正」の過去事例と、それを踏まえた対応方法を解説します。

内部不正対策について検討している担当者の方は、ぜひ最後までご参照ください。

・内部不正対策が進まない理由

・内部不正による情報漏洩でおこる悪影響

・内部不正の事件・事故事例

・内部不正対策の具体的な方法

・内部不正対策には、IT資産管理ツールがおすすめ!

内部不正とは

内部不正とは、組織の情報システムや情報に対しアクセス権限を有する者(内部者)によっておこなわれる、重要情報の窃取や持ち出し、漏洩、消去・破壊などの行為を指します。

内部不正対策は、セキュリティ対策のなかでも優先度が低くなりやすい分野です。

重要情報とは

重要情報とは、組織が保有する情報の中でも、窃取や持ち出しなどによってビジネスに影響を及ぼすもののことです。

・個人情報

・経営計画

・商取引に関する情報(見積書等)

・自社独自の技術/ノウハウ など

またこれらの情報は、漏洩時の被害範囲の大きさから「重要度」の区分が存在します。内部不正対策においては、この重要度のレベルごとに、情報の取り扱いルールや施策を検討することが一般的です。

極秘 所定の関係者のみに開示・提供

秘密 特定の関係者/部署のみに開示・提供

社外秘 組織内に開示・提供(第三者は×)

公開 第三者に開示・提供可能

内部不正対策が進まない理由

外部犯・内部犯という違いはあれど、「重要情報への侵害を防ぐ」という点において、内部不正対策と外部攻撃対策は同等に重要な経営課題と言えます。

ではなぜ、内部不正対策は外部攻撃対策と比べて後回しにされやすいのでしょうか。

課題意識が低い

そもそも、経営層の情報漏洩に関するリスク認識が低い場合、必然的に内部不正に対する意識も低くなる傾向があります。

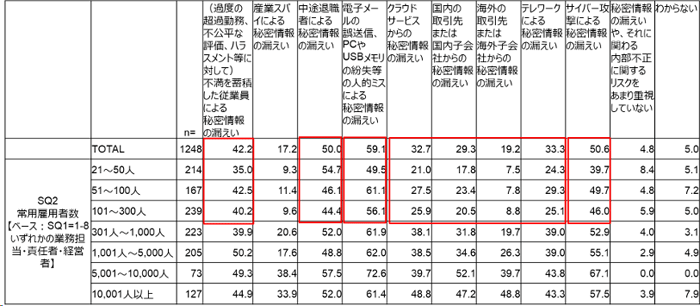

IPAが2024年5月に公開した、2023年度「内部不正防止対策・体制整備等に関する中小企業等の状況調査」報告書によると、その傾向は中小企業になればなるほど強くなっているようすが伺えます。

(Q2.経営層や、秘密情報保護を統括する組織等の責任者は、秘密情報の漏洩に関するどのようなリスクが高いと認識していると思いますか。)

(Q2.経営層や、秘密情報保護を統括する組織等の責任者は、秘密情報の漏洩に関するどのようなリスクが高いと認識していると思いますか。)

このほか、従業員100人以下の企業では「内部不正対策の基本方針」を独立して定めている割合が全体平均と比べて著しく低いという結果もでており、経営層の認識の低さがそのまま実際の対策進度に影響を与えていると言えるでしょう。

セキュリティ人材の不足

内部不正対策が進まないもう一つの理由として、セキュリティリスクを正しく認識し、具体的な施策に落とし込める専門人材の確保が難しいという点が挙げられます。

セキュリティ人材の不足によって、経営層が内部不正リスクをきちんと認識し、なんとか基本方針を定めたとしても、具体的な施策の策定や運用にまで手が回らないのです。

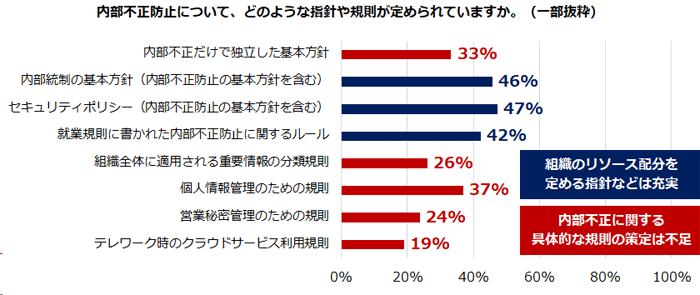

例えば以下の調査結果からは、基本方針や就業規則へのルール追加などは比較的多くの企業で進んでいるものの、重要情報の特定に関する規則やテレワーク時のセキュリティ運用規則といった具体的な規則の策定・整備の状況が限定的な範囲に留まっていることがわかります。

(報告書内P.43ページグラフを基に作成)

(報告書内P.43ページグラフを基に作成)

しかし、他と比べてある程度高い結果がでているとはいえ、内部不正に関連する基本方針の作成状況も含め、全体として策定率50%を超える施策はありません。

こうした施策の策定には、専門的な知識を持った人材が必要不可欠になります。

しかし、売上に直接貢献することのないセキュリティ分野において、人材確保のための予算を割り当てられる企業はなかなか少ないのが現状のようです。

内部不正による情報漏洩でおこる悪影響

推進の難しい内部不正対策ですが、対策を怠ることで下記のような悪影響が懸念されます。

組織の評判や信用が大きく低下

もし内部不正によって情報漏洩などの事件・事故が発生した場合、組織の評判や信用を大きく落としてしまうでしょう。

そうして信用が失墜した結果、顧客の減少や株価の低下、契約先との契約解除などさまざまな悪影響がおこると考えられます。

また、仮にニュースなどで報道されてしまえば、全国的に不名誉な形で組織名が広がってしまうかもしれません。

失った信頼を取り戻すのは非常に困難なことです。一度きりの事件・事故でも、組織に対する悪影響は数年間残り続ける可能性があります。

法的責任を問われることがある

信用を失うだけでなく、漏洩した情報の種類によっては組織に法的な責任が問われることもありえます。

実際、過去には顧客情報を流出した組織に対して流出された側の個人が訴訟をおこし、裁判で賠償責任が認められたケースもありました。

加えて、2022年4月に施行された改正個人情報保護法では、情報漏洩を発生させた法人に対する罰則が規定されています。

・報告義務違反:50万円以下の罰金

・法人による措置命令違反:1億円以下の罰金

・法人による個人情報データベース等の不正流用:1億円以下の罰金

このように、内部不正による情報漏洩が発生すると、組織の信用低下だけでなく多大な金銭的負担も強いられることになるのです。

内部不正の事件・事故事例

実際、内部不正対策を怠ったことで以下のような事件・事故が発生しています。

事例①大手通信子会社の顧客情報流出

2023年、某大手通信企業の子会社が受託したコールセンター業務において、コールセンターシステムの保守・運用を担当していた元派遣社員による個人情報の不正持ち出し事件が発覚しました。

報道によると持ち出された個人情報は約900万件ともいわれており、それらの一部は名簿業者などに売却され、不当に利益を得ていたとのことです。

事件発生後に公開された事後報告書では、本件の問題点として下記のような原因を挙げています。

| 技術的な原因 | ・顧客データのDL制限措置が講じられていなかった ・DLを検知・通知する機能がなかった ・管理者アカウントを共用しており、作業者がわからない状態だった ・USBメモリなどの外部デバイス接続が制限されていなかった |

|---|---|

| 体制的な原因 | ・内部不正防止のルールは存在したが、現場に定着していなかった ・ログは取得していたが、定期的な監査はおこなっていなかった |

これらの要因は、ルールは存在していたものの、それらを現場に定着させるための教育や強制力を持たせるためのシステム的制限が不十分だったことを示唆しています。

大手通信会社はこれを受け、今後の3~4年のうちに約300億円を投じて「セキュリティ教育」や「関連セキュリティ製品の導入・運用」などをおこなうとしています。

事例②オンライン証券会社の不正出金

2021年には、某証券会社の取引システムにおいて、開発や保守に関わっていた大手SIer元社員による証券口座からの不正出金事件も話題になりました。

本件の手口を簡単にまとめると、以下の通りです。

②ファイルを開発環境へ転送

③ファイル内から顧客情報を抜き出し、私用メールアドレスへ送信

④顧客情報から本人確認書類を偽造し、同姓同名の架空口座を開設

⑤盗んだID・パスワードで顧客の証券口座に不正ログイン

⑥顧客に成りすまして株式を勝手に売却し、売却益を含む預金を架空口座へ送金

本件における一番の問題は、一人の社員に対して本番/開発環境両方のアクセス権限を与えていたことだといわれています。

組織のシステム担当者となると、さまざまなシステムに対する最高権限のアカウントを保有していることも少なくありません。

しかし、それが正しく運用されているかを正確に確認するまではせずに、性善説による運用がおこなわれているケースも多く聞かれます。

この事件は、必要以上のアクセス権限を一人に付与するとどういったことが起きるのかをよく表していると言えるでしょう。

紹介した内部不正事件の事例から読み解ける共通点

事例①と②は、共通して以下のような問題点があります。

(2)定期的な監査がおこなわれていなかった

(1)適切なアクセス権限設計ができていなかった

両事例ともに、管理者アカウントの共用や不要な範囲に及ぶ権限付与など、適切なアカウント権限管理ができていませんでした。

実際、アカウント発行の手間を嫌って一つのアカウントで複数人がアクセスできるようにしていたり、業務に便利だからとすべての従業員に管理者アカウントを付与したりといったことはよく聞かれる話です。

しかし、アカウントの共有や過剰な権限付与は不正行為の温床となります。それだけでなく、外部からの攻撃者によるアカウント窃取がおこなわれた場合、一つのアカウントですべての情報にアクセスできるようになっていては、瞬く間に組織内のデータを掌握されてしまいます。

アカウント権限管理は、内部不正だけでなく外部攻撃に対する対策としても必須の項目です。

(2)定期的な監査がおこなわれていなかった

ログ監査によって、定期的にユーザーの操作履歴を振り返る機会を設けなかったことも非常に問題です。

仮にアクセス権限を過剰に譲渡していたとしても、ログを見直しさえしていれば事件発生を未然に防げた可能性があります。

ただ、特に管理者による不正の場合、ログ監査はそれ以外の人間でおこなわなければ意味がありません。よって定期的にログを見直すだけでなく、「管理者による操作への監査は誰がおこなうのか」といったログ監査体制をきちんと整えておくことが重要です。

内部不正対策の具体的な方法

これらの事例を踏まえたうえで、組織として実行するべき内部不正対策のポイントをまとめました。

| ルール策定 | 各重要データの特性や最新環境に合わせた具体的な規程の作成 ▼具体的施策 ・重要情報の特定/ランク付け ・クラウドサービス利用時やテレワーク時などの規程検討 |

|---|---|

| 運用確立 | 実行力を持ち、規定を形骸化させない体制づくり ▼具体的施策 ・定期的監査の徹底 ・不正発覚後のフロー確立 ・罰則規定の整備 |

| 教育・制限 | 故意的な情報持ち出しと、ヒューマンエラー両面への対策を実施 ▼具体的施策 ・セキュリティ教育の徹底 ・システムによる制限 |

まずはルールを策定し、継続して運用をおこなうための体制を整え、これらを実行するための教育やシステム的な制限をおこなうという流れです。

では具体的にどのようにおこなえばよいのか、6つのステップに分けて解説します。

| 内部不正への具体的な対策 6ステップ |

|---|

| ①基本方針の決定 ②体制構築 ③ルールの策定 ④社員に対する教育実施 ⑤具体的な対策実施 ⑥運用PDCA |

①基本方針の決定

一番初めに、組織として内部不正対策に対する意思表示をおこなうための基本方針を策定しましょう。

ここには経営者がリーダーシップを取り、内部不正行為に対してどのように対応していくのかといったメッセージが含まれます。

また、対策の一環としてログ取得をおこなう場合には、「従業員を監視するためにログを取っている」「問題が生じた際、無実の社員を守るためにログを取っている」といった組織としてのスタンスを表明するケースもあるようです。

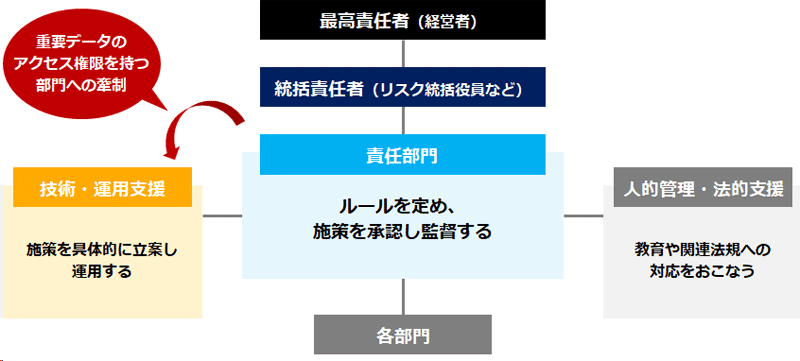

②体制構築

次に、内部不正対策をおこなうための体制を検討します。

最高責任者として経営者を据え、統括責任者や責任部門などを定めていきましょう。

その際、「施策を承認し監督する部門」と「施策を立案し実行する部門」を分けることが望ましいといわれています。

これは、重要データへのアクセス権限を持つ運用部門に対し、情報の取り扱いに関する牽制をおこなうことが目的です。

ただし、人材が不足しがちな中小企業においては、責任部門と運用部門が同じ部署になってしまう例もあります。

その場合は、部内で相互監視できるようにするといった工夫が必要です。

③ルールの策定

体制が構築出来たら、具体的なルールを作成するフェーズに入ります。

まず、守るべき情報の範囲を特定するため、組織内に存在する重要情報の定義や洗い出しが不完全であればそこから着手します。情報の洗い出しは、実際に業務で取り扱っている現場の社員にも手伝ってもらうとよりスムーズに進むでしょう。

そうして重要情報を洗い出したら、次に漏洩時の被害や影響の大きさを鑑みながら「重要度」を設定します。そのうえで、情報を利用する必要があるユーザーは誰か・どこまでを利用可能範囲とするかといった観点でアクセス権限などのルールを定めます。

アクセス権限ルールを検討する際は、「最小権限の法則」を意識することがおすすめです。「最小権限の法則」とは、システムやデータ運用において、必要最低限のアクセス権のみをユーザーに付与するべきという考え方を指します。

アクセス権を定めたあとは、きちんとそのルールが守られているのかどうか、定期的に監査することも忘れないようにしましょう。

テレワークやクラウドサービスを利用している場合

テレワークやクラウドサービスを利用しているようであれば、そういった環境下での情報資産の取り扱いについてもきちんとルール付けすることが重要です。

| テレワーク関連規程(例) | ・利用する端末のOSバージョンなど、セキュリティ維持に関する定義 ・盗難・紛失対策の内容 ・インシデント発生時の連絡方法 (管理者がテレワークの場合を含む) |

|---|---|

| クラウドサービス利用規程(例) | ・私物端末からのアクセス禁止 ・取り扱える情報の範囲を指定 ・パスワード設定ポリシーの策定 |

上記のルール内容はあくまでも一例です。

規程を作成する際には、あらかじめ決定しておいた重要情報の定義と見比べながら、各組織の環境によって都度リスク評価をおこなうようにしましょう。

加えて、各規定には「破った場合どうなるか」という罰則内容や、問題が発覚した際にはどのように全体へ周知し、課題解決をおこなうのかといったフローまで明記する必要があります。

ルールばかりに気を取られるのではなく、「実際におこってしまった後のこと」まで想定しておくことが大切です。

④社員に対する教育実施

ルールを定めたら、きちんと従業員へと周知するためにセキュリティ教育をおこないます。

入社時/異動時/昇格時といった組織編成の変更タイミングや、1年に1度など決められた期間で定期的に実施するのが効果的です。

また、一般の従業員とセキュリティ担当者で別カリキュラムを用意するのもよいでしょう。

一般の従業員には、実際の漏洩事例や社内で起きたヒヤリハットなど、具体的なインシデントを交えてルールの共有をおこなうことで、教育効果の向上が期待できます。

一方のセキュリティ担当者には、外部のセキュリティ教育サービスを利用するなどして、より高度なレベルのセキュリティ知識を学べるようにすることをおすすめします。

⑤具体的な対策実施

従業員に対する教育と同時に、システムによる制限をおこないましょう。

システム的な制限をおこなうことで、施策の実行力を高めるとともに、誰が・どのポリシーに違反したのかを確実に追跡できるため、その後の注意喚起も簡単におこなえるようになります。

また、「不正行為をしても必ずバレる」という牽制にもなることから、不正行為自体の抑止力としても働きます。

こういった制限をおこなえる代表的なツールが、「IT資産管理ツール」です。

IT資産管理ツールには、特定ファイルやフォルダへのアクセス制限をおこなったり、私物のUSBメモリなどの接続を制限したりといった機能が搭載されています。

IT資産管理ツールでおこなえる対策については、下記の記事でも詳しく解説しています。こちらも参考にしつつ、自社にあった対策を検討してみてください。

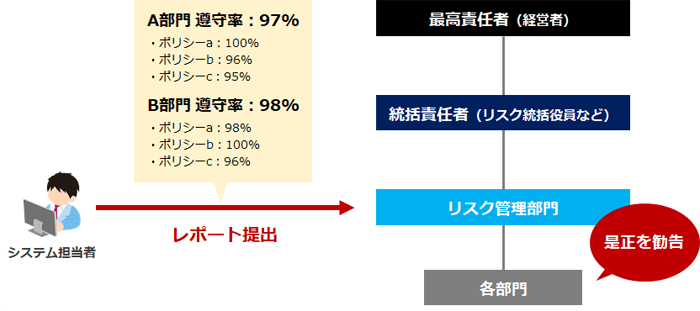

⑥運用PDCA

定期的な取り組みとして、実施したルールの遵守状況をシステム側で確認し続けることが最後のステップです。

システム側で制限をおこなうと、各ポリシーの遵守・違反状況も定量的に把握できるようになります。

これらの数値をレポーティングし、定期的に開催される会議体で確認するなどして、組織の現状を正しく認識しながらPDCAを回しましょう。

具体的な運用例として、ルールの遵守率を各部門長にKPIとして与えるという方法があります。

これにより、組織全体としてルールを守るという意識を育むことが可能です。

「ただルールを作成するだけ」「システムを導入しただけ」では、本当の意味での内部不正対策とは言えません。

きちんと守られているかを最後まで見届け、それが継続されているかどうかを確かめ続けることが何よりも重要なのです。

内部不正対策には、IT資産管理ツールがおすすめ!

内部不正の事例や、それらを踏まえた具体的な対策についてご紹介しました。

内部不正対策のなかには、人間にしかできないこと・システムで自動化できることの二つが存在します。

ただでさえ限られているセキュリティ人材のリソースを有効活用するためには、各タスクがこの二つのうちどちらに当てはまるのかを見極めることが肝要です。

タスクを二分したうえで自動化できるものについては、前項でもご紹介したIT資産管理ツールに任せるとよいでしょう。

例えば弊社製品のIT資産管理ツールSS1では、外部記憶媒体の接続制限から各種ログの取得、設定したポリシーの遵守状況のレポーティングまで簡単におこなうことが可能です。

そのほか、端末の位置情報取得機能など、紛失対策に役立てられる機能も搭載しています。

内部不正対策に活用できるSS1の各機能については、下記のページも参考にしてみてください。

IT資産管理ツールSS1/SS1クラウドを開発・販売している、株式会社ディー・オー・エスの営業企画部メンバーで構成されています。IT資産管理・ログ管理・情報セキュリティ対策など、情シス業務の効率化に役立つ最新トレンド情報を随時発信中!

セミナー情報

セミナー情報