情報漏洩対策の基本はIT資産管理から。そのポイントを徹底解説!

・情報漏洩の主な原因は、外部攻撃(ウイルス、不正アクセス)、ヒューマンエラー(誤送信、紛失など)、内部不正(情報持ち出しなど)の3パターンが中心である。

・情報漏洩が生じた場合、賠償金・顧客離反・信用失墜など組織に対するダメージが大きく、テレワークやクラウド利用の普及によりリスクはますます拡大している。

・基本的な対策として、情報を持ち出させない・放置しない・未対策状態で廃棄しない・私物機器持ち込み禁止・アカウント権限管理・機密情報の口外禁止など、物理的・運用的な制限を設けることが挙げられる。

・アクセス制限、ログ取得/監視、外部記録媒体制御、SaaS アカウント管理などを自動化・一元化できる専用ツールを導入するのもおすすめである。

2023年、個人情報漏洩・紛失事故の件数および流出・紛失情報の数が年間最多を更新しました。

2024年1月に株式会社東京商工リサーチが発表した調査によりますと、2023年に上場組織とその子会社が発表した個人情報の漏洩・紛失事故は175件(前年比6.0%増)、漏洩した個人情報は4,090万人以上(同590.2%増)にものぼったとのことです。

情報漏洩事件を起こした場合、賠償金の支払いだけでなく、顧客の減少や組織の信用失墜など多大な影響をもたらします。

「情報漏洩」は他人事ではなく、いままさに発生する危険がある重要な問題です。加えて、昨今ではテレワーク環境の浸透やクラウドサービス利用の普及により、以前よりも遥かに機密データが狙われやすい状況になっています。

本記事では、改めて見直したい情報漏洩対策について、最新環境も踏まえた対応ポイントを詳しくご紹介します。

情報漏洩対策にはすでに取り組んだから大丈夫!という方も、この機会にもう一度見直してみませんか?

・事例から学ぶ、情報漏洩対策の重要性

・情報漏洩対策の基本をおさらい

・組織の担当者がおこなうべき対策とは

・情報漏洩対策には、専用ツールの導入がおすすめ

・「SS1」を活用した情報漏洩対策の事例をご紹介

・まとめ

なぜ、情報漏洩は起こるのか?対策を行うべき3パターン

そもそも、なぜ情報漏洩は発生してしまうのでしょうか。

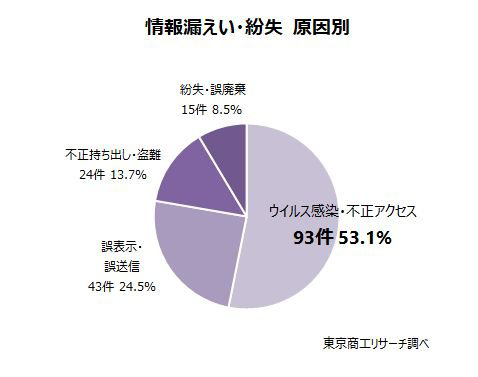

冒頭でご紹介した東京商工リサーチ社の調査では、発生した情報漏洩インシデントの原因別結果も公表されています。

[出典]2023年「上場企業の個人情報漏えい・紛失事故」調査「情報漏えい・紛失 原因別」(株式会社東京商工リサーチ)

このように、情報漏洩はさまざまな原因から起こりえますが、大きく分けると3つのパターンに分類されます。

外部からの攻撃

情報漏洩の原因としてもっとも多いのは、「ウイルス感染・不正アクセス」に代表される外部からの攻撃によるものです。

特に昨今ではランサムウェアによる被害などが世界中で相次いでおり、ニュースでも話題になることが増えてきています。

外部攻撃による情報漏洩を防ぐ対策としては、ウイルスを検知できるセキュリティソフトの導入や、不正アクセスを防止するための認証システム強化などが一般的です。

そのほか、パッチ管理を徹底して脆弱性対策をおこなうといった手法も挙げられます。

人為的ミス(ヒューマンエラー)

「誤表示・誤送信」や「紛失・誤廃棄」などの人為的ミスも、非常に多い情報漏洩原因の一つです。

誤った宛先へ重要情報を記載したメールを送信してしまったり、重要情報を格納したデバイスを外出先で紛失してしまったりすることで、情報が外部へ流出してしまうケースが急増しています。

また、過去にはクラウドストレージサービスにおけるファイル公開設定ミスによって、顧客情報を流出させてしまった事例もありました。

このような漏洩事故を防ぐためには、ヒューマンエラーを起こさないような体制づくりや、専用サービスによる誤設定の定期点検などが効果的です。

内部不正

対策をおこなうべき情報漏洩原因の3つ目は、「情報持ち出し」などのいわゆる内部の人間による不正行為です。

内部不正においては、悪意を持って情報を盗み出すケースもあれば、業務の都合で悪意なく外部へ情報を持ちだしてしまうケースも存在します。

したがって、社内教育によるルールの周知・徹底や、技術的な制限をおこなうことによるシステム面での対策などによって、不正を起こさない環境整備が大切です。

情報漏洩の原因や、効果的な対策などについては以下の記事でも解説していますので、気になる方はぜひご一読ください。

事例から学ぶ、情報漏洩対策の重要性

ここからは、実際に発生した情報漏洩事故の事例をみていきましょう。2023年中に大きな話題となった事件・事故は以下の通りです。

元派遣従業員による、928万件の顧客情報不正持ち出し

2023年10月、大手通信企業の子会社による情報流出事件が明らかになりました。

受託したテレマーケティング業務で利用するコールセンターシステムにおいて、保守運用を担当していた元派遣社員がシステム管理者アカウントを悪用し顧客情報を窃取したというものです。

流出は約10年前から始まっていたとみられ、犯人は顧客情報を名簿会社へ売却するなどして不当な利益を得ていました。

当該企業はこの件を受けて、2024年3月に約300億円を投じた大規模な情報漏洩対策をおこなうと発表しています。

46万人の個人情報入りUSBメモリを紛失

2022年6月には、ある地方自治体が全市民の個人情報が入ったUSBメモリを一時紛失したこともありました。実際に紛失したのは業務再々委託先の社員であり、データを無断で持ち出した挙句泥酔して路上で寝てしまい、気づいたときにはかばんごと失くしてしまった事例です。

再々委託先の社員の行動もさることながら、重要な情報を簡単に持ち出せる環境となっていたことは極めて問題であるとして、当時自治体には多くの批判が集まりました。

これ以外にも、ランサムウェアによる被害やシステム設定ミスによる顧客情報の誤った公開など、ここ数年はあらゆる原因で情報漏洩事件が多発しています。

上記は主に上場組織や自治体による個人情報/顧客情報の漏洩事件です。

しかし、これらの事件は「大組織・公共機関」かつ一般市民にも被害が及ぶ可能性のある「個人情報」が関連するからこそ大きく報道されているだけであり、実際には氷山の一角にすぎません。なかなか被害が発覚しづらい中小・零細組織における事件や、個人情報以外の重要データである営業機密・ノウハウといった情報の漏洩は見過ごされがちです。

また、ランサムウェアによる被害は状況の全容把握が困難になるケースも多く、被害件数や範囲は「調査中」として公表されないことも多くあります。

情報漏洩事件は、もしかすると今まさにあなたの身の回りでも起こっているかもしれないのです。

情報漏洩対策の基本をおさらい

では、こういった情報漏洩を防ぐためにはどのような施策を実施すればよいのでしょうか。

ここではまず、IPA(独立行政法人情報処理推進機構)が公開している「情報漏えい対策のしおり」を引用しながら、基本的な対策をご紹介します。

情報資産を持ち出さない

業務で利用しているPC端末や、業務データが保存されているUSBメモリなどの外部記録媒体を無許可で持ち出させないようにしましょう。

端末の「紛失・置き忘れ」や「盗難」は決して少なくない情報漏洩理由です。情報資産を持ち出すと、このような事件に巻き込まれ、重大なセキュリティインシデントにつながる恐れがあります。

仮に業務上やむを得ず持ち出さなければならないのであれば、ディスクを暗号化するBitLockerなどのソリューションや、セキュリティ機能付きのUSBメモリの利用も有効です。

持ち出しを許可された端末以外では機密データを取り扱えないようにするといった施策と組み合わせれば、さらなる対策強化も期待できます。

情報資産を放置しない

重要書類をデスクに放置したり、起動中のパソコンを他人が利用できる状態のままにして席を外したりといったところからも、情報漏洩が起こる可能性はあります。

また、一昔前は「PCのログインパスワードなどを書いた付箋を忘れないようにディスプレイに貼っている」という例もよく聞かれましたが、言うまでもなくこれも非常に危険です。

これらの行動は、ソーシャルエンジニアリング(マルウェアなどを用いずに重要情報を窃取する手法)攻撃の隙を生みます。アナログな手法ゆえに技術的な防御ができないため、一人ひとりの心掛けが重要です。

重要情報を不特定多数の目に触れるような状態でさらさないよう、今一度従業員の行動を見直してみましょう。

情報資産を未対策のまま廃棄しない

業務で利用していた端末を適切に廃棄しなかった場合に、情報漏洩が起きてしまうことがあります。

これを阻止するためには、PCであればハードディスクを物理的に破壊したり、重要書類であればシュレッダーなどで復元不可能なまでに裁断したりといった対策が求められます。

ハードディスクの消去をおこなう外部サービスの利用も視野に入れ、組織としての情報資産の廃棄手順を確立しておくと安心です。

ちなみに、外部サービスを利用する際には必ず「作業証明書」を発行してもらうとよいでしょう。「作業証明書」には物理的に破壊した後のハードディスクの写真などが添付されるため、確実に情報を消去したという証明となります。

過去には、作業証明書をもらわなかったことから発覚が遅れてしまった、データ消去業者によるハードディスク転売事件も発生しています。機密データの行方は、最後まで気を抜かずに追うことが大切です。

私物の機器を持ち込まない

私物のPCやUSBメモリを、社内のネットワークやPC端末に勝手に接続することは極めて危険です。

持ち込まれたこれらのデバイスがスパイウェアやランサムウェアなどに感染していた場合、組織内の端末に感染を広げた挙句、重要情報が流出してしまう恐れがあります。

どうしても私物の機器を持ち込んだ作業をおこなわなければならないときは、オフライン環境でウイルスチェックをおこない、組織の承認を得てから接続するといったルールを設けることをおすすめします。

ちなみに、未許可のPCが接続されると自動的にネットワークから遮断するというソリューションも存在します。厳密な運用を実施したいのであれば、こういった製品の活用も検討するべきです。

アカウント権限を勝手に共有・譲渡しない

組織から従業員にあてて割り当てられたID・パスワードといった権限情報を、勝手に共有・譲渡してはいけません。

多くの場合、組織では従業員の職位や職務内容に応じたアカウントの権限設定がおこなわれています。これは機器や重要データを保護するためにおこなわれる内部不正対策の一環ですが、アカウントを共有されてしまっては全くの無意味です。

また他人のアカウントを利用することは「なりすまし」となり、不正アクセス禁止法に抵触する行為ですので、絶対にやらない/やらせないようにしましょう。

業務上知りえた情報を公言しない

日々の業務を遂行する上で知った情報は、全て守秘義務によって開示が制限されています。

同じ仕事仲間と会話する程度であれば問題ないのでは?と気を緩める人もいますが、話している場所が居酒屋や喫煙所、公共交通機関などであった場合、話を聞いているのが目の前の人物だけとは限りません。

悪意のある人が周囲にいない保証はない以上、職場以外の場所で仕事の話をするのは避けたほうがよいでしょう。

ちなみに、最近ではSNSの投稿による情報漏洩も問題になるケースが多くなっています周囲の関心を引くために業務上知りえた情報を暴露するなどして、勤めている組織に大きな迷惑をかけてしまった事例も少なくありません。

自身が情報漏洩源となってしまわないよう、職場以外の場所やSNS等での発言には十分に配慮するべきです。

情報漏洩を起こしたら、まずは報告する

何らかの原因で情報漏洩が発生してしまったときには、自分で解決しようとせず真っ先に組織のセキュリティ担当者へと報告するよう従業員に徹底させましょう。

そして、報告されたセキュリティ担当者は速やかに対応し、漏洩被害を最小限に抑える必要があります。

万一情報漏洩が発生した際どのように対応するべきかについては、実際の対応時に混乱が無いよう平時から準備しておくことが大切です。IPAが公表している「中小組織のためのセキュリティインシデント対応の手引き」なども参考にして、あらかじめセキュリティ対策方針の一部として対応フローをしっかりと盛り込んでおくとよいでしょう。

もちろん、フローは定期的に見直し、必要に応じて最新環境に合わせた改善を加えることも忘れてはいけません。

組織の担当者がおこなうべき対策とは

これらは、組織で働く全ての人に対してIPAが呼びかけている基本的な情報漏洩対策になります。

しかし組織全体の情報漏洩対策を強化したい場合には、あらゆる面からのアプローチが必要です。

セキュリティ教育

まずはじめに実施したい対策は、年に一回など定期的にセキュリティ教育の時間を設けることです。

教育を通じて従業員のセキュリティ意識を高めることで、脅威へつながる行為を抑制できます。

入社時/異動時/昇格時など、組織編成が変更になるタイミングで個別に機会をつくることも効果的です。

ただ、組織のセキュリティ担当者は従業員教育の重要さを認識すると同時に、従業員教育の限界も知っておく必要があります。

内部不正やヒューマンエラーを起因とする情報漏洩について、性善説による考え方のみで100%防ぐことは不可能だからです。

あくまでもセキュリティ教育は対応策の一つであり、万能ではないことは頭に入れておきましょう。

操作ログの取得

教育では行き届かない部分を補完するために、システム面からの対策も並行しておこなうことをおすすめします。

例えば、従業員が利用している端末の操作ログを取得することで、万が一情報漏洩が発生した場合の事後調査に役立てられます。それだけでなく、「ログを取得している」と組織全体に周知すれば、悪意をもって情報を持ち出そうとする人間への牽制としても効果を発揮するでしょう。

また、日頃からログを取得していると、ウイルス感染などの異常事態が発生した際に予兆を検知できるようになります。

事態が深刻化する前に問題を発見できる確率が高まるため、重大なインシデントの発生を未然に防ぐことにもつなげられます。

脆弱性対策

情報漏洩対策においては、パッチ適用の徹底などによって、セキュリティホールを発生させないようにすることも重要です。

端末のOSを常に最新にしておくことや、組織で利用しているソフトウェアなどの修正パッチを逐次適用することで、ウイルス感染や不正アクセスのリスクを生む脆弱性に対応できるようになります。

しかし、こういった対策を実施するには、組織内にある各端末のOS情報やソフトウェア情報をきちんと把握できていることが大前提です。端末の情報を管理しきれていない場合には、IT資産管理ツールの活用も視野に入れ、まずは全体の情報把握に努めましょう。

多層防御

組織全体のセキュリティ対策強化にあたっては、「多層防御」の考え方も大切です。

「多層防御」とは、さまざまな脅威に対応できるよう複数の対策を組み合わせることを指します。一つの対策が破られても他の対策で脅威をブロックできるため、攻撃に対する守りを高められるという概念です。

例として、ウイルス感染などのサイバー攻撃を阻止する場合、「入口対策」「内部対策」「出口対策」という3つの段階に対して対策することが有効といわれています。

| 入口対策 | 社内ネットワークへのウイルス侵入/不正アクセスを防ぐ対策。 ▼対策例 ウイルス対策ソフト、ファイアウォール、IDS(不正侵入検知システム)、IPS(不正侵入防止システム)など |

|---|---|

| 内部対策 | 侵入した脅威に対して、内部への拡散を防ぐ対策。 ▼対策例 ログ監視、データ暗号化、ネットワーク分離など |

| 出口対策 | 重要情報の外部漏洩を防ぐ対策。 ▼対策例 アクセス制限、不正通信の遮断など |

情報漏洩対策を強化する場合には、こういった多層防御の概念も取り入れて施策を検討するとよいでしょう。

情報漏洩対策には、専用ツールの導入がおすすめ

組織の情報漏洩対策をより強固にする場合は、セキュリティ教育と同時進行で、システム的な監視・制限をおこなえる専用ツールの活用も併せて検討するべきです。

これによって、人間の意識によって生まれるあらゆるセキュリティリスクを低減し、管理者の業務効率化も期待できます。

専用ツールによって実施できる情報漏洩対策の例は以下の通りです。

アクセス権限管理

重要情報にアクセスできるユーザーの制限をおこなえます。

重要情報が保管されているフォルダやファイル、サーバーに対する閲覧・編集権限などを任意のユーザーに付与し、それ以外のユーザーからの操作をブロックする機能です。

またクラウドサービス利用が広がる昨今においては、社内環境だけではなく、クラウド環境にある情報についても保護しなければなりません。

その際に重要なのが、組織で利用しているオンラインストレージやチャットツールといったSaaSのアカウント管理です。異動者・退職者のアカウントの削除漏れなどによって、悪意のある情報持ち出しが発生してしまった事例は多数あります。

そういった事故を防ぐ場合は、IDaaS(Identity as a Service)の利用によるID統合管理が役に立ちます。また、SaaSの利用状況をログ情報から把握する管理ツールも有効です。

持ち出し制限

USBメモリといった外部記録媒体の接続制限をおこなうことで、組織の重要情報の持ち出し手段を制限します。

それ以外にも、「オンラインストレージへのファイルアップロード/ダウンロードログを取得する」「印刷制限による紙での情報持ち出しを阻止する」といった機能を持つツールも存在します。

しかし、全ての記録デバイスを使用禁止にしてしまうと業務に支障をきたす場合があるため、「パスワード機能付きのUSBメモリのみを接続可能にする」といったホワイトリスト型の運用も視野に入れて検討するべきでしょう。

専用ツールであれば、利用を許可するデバイスやユーザー、機器について柔軟に設定できるため、自社の業務実態に合わせたポリシーを作成可能です。

監視と検知

専用ツールを活用すれば、情報漏洩が危惧される操作を監視し、問題がおきれば即座に担当者へ通知できます。

これによって、「いつもと違う場所からアクセスがあった」「設定したポリシーに違反したユーザーがいた」「急にログ件数が膨れ上がった」といった不審な行動に対し、担当者が迅速に対応をおこなえるようになります。

ちなみに、近年ではSIEM(Security Information and Event Management)など、上記のように操作された後ではなく「操作される前」に怪しい行動を検知するログ分析ソリューションも登場しています。

情報漏洩だけではなく、マルウェアによる攻撃も検知対象となりますので、組織の全般的なセキュリティ強化を望む場合はこういったツールの導入も選択肢の一つです。

ログ管理

組織内の機器に対するさまざまな操作をログ情報として蓄積しておけることは、専用ツールを導入する大きなメリットです。

万一情報漏洩が発生してしまった場合でも、PC操作ログやWeb閲覧ログ、メールログ、印刷ログなど複数のログを前もって保有しておけば、漏洩経路や漏洩原因の特定を早急におこなえます。

またログ取得を組織内に周知することによって、不正行為の抑止にもつなげられます。

セキュリティ運用支援

情報漏洩対策のみならず、セキュリティ対策全般において定期的に組織内の状況をデータで把握することは極めて重要です。

定めたポリシーの遵守状況や、検出された不審なログの数、退職予定者の確認やそれに伴うアカウント権限整理の実行進捗などは、特に把握しておきたい項目になります。

専用ツールを用いれば、ポリシー違反者の特定から毎月の遵守状況、退職予定者の直近半年~1年の操作履歴を抽出し、見やすくレポート化することなどが可能です。

こういったデータを関係者で確認しあい、定期的に組織のセキュリティ体制を見直す時間を設ければ、次にやるべき施策の方針を打ち立てられるでしょう。

専用ツールは、このように運用のPDCAを回す要として役立てられるのです。

「SS1」を活用した情報漏洩対策の事例をご紹介

情報漏洩対策をおこなうためのツールをお探しであれば、IT資産管理ツールSS1の活用がおすすめです。セキュリティ対策の基礎となる端末管理機能はもちろんのこと、ログ取得やデバイス制限、フォルダ監視、レポーティング機能などを備えています。

SS1導入事例:アンファー株式会社様

大規模な情報漏洩事件の発生をきっかけとして、SS1をご導入いただいたアンファー株式会社様の事例です。USBメモリの接続制限のほか、ログ分析ソリューションとSS1を連携させることで、ユーザーの行動からあらゆるリスクを事前に検知するといった運用にご活用いただいています。

まとめ

組織がおこなうべき情報漏洩対策のポイントや、専用ツールの活用方法についてご紹介しました。

IT資産管理ツールSS1であれば、ご紹介したセキュリティ対策機能のほかにも、SaaSアカウント管理機能やオンラインストレージへのアップロード/ダウンロード監視機能などを搭載しています。これにより、最新のクラウドサービス環境におけるセキュリティ管理も強力にご支援可能です。

情報漏洩対策にお悩みであれば、ぜひ弊社までお問い合わせください。

IT資産管理ツールSS1/SS1クラウドを開発・販売している、株式会社ディー・オー・エスの営業企画部メンバーで構成されています。IT資産管理・ログ管理・情報セキュリティ対策など、情シス業務の効率化に役立つ最新トレンド情報を随時発信中!

セミナー情報

セミナー情報