メールセキュリティとは?組織のリスクと基本をわかりやすく解説

メールセキュリティとは、メールの送受信を狙ったサイバー攻撃や情報漏洩を防ぐための仕組みや対策の総称です。組織ではDXの推進によりメール利用が不可欠となる一方で、メールを悪用した攻撃手法は高度化しています。

基本的な対策を怠ると、ウイルス感染や詐欺被害といった重大なリスクに直面しかねません。

本記事では、組織が直面する脅威の現状と、安全な運用を実現するために必要な知識を分かりやすく解説します。

・メール利用に潜む5つの主要なセキュリティリスク

・最新の脅威から守る!メールセキュリティを実現する主な機能・種類

・自社に最適なメールセキュリティ製品の選び方

・ツールだけでは不十分!従業員の意識を高める人的対策

・メールセキュリティに関するよくある質問

・まとめ

メールセキュリティの重要性

多くの組織にとって、メールは機密情報や重要な業務データのやり取りに欠かせない手段です。しかし、セキュリティインシデントが発生すると被害が広範囲に及ぶリスクをはらんでおり、メールセキュリティの必要性は年々増しています。

IPA「情報セキュリティ10大脅威2026(組織)」の一覧をみても、メールに関連する脅威が複数ランクインしており、メールを適切に管理する必要性が明確です。

| 1位 | ランサム攻撃による被害 |

|---|---|

| 2位 | サプライチェーンや委託先を狙った攻撃 |

| 3位 | AIの利用をめぐるサイバーリスク |

| 4位 | システムの脆弱性を悪用した攻撃 |

| 5位 | 機密情報を狙った標的型攻撃 |

| 6位 | 地政学的リスクに起因するサイバー攻撃(情報戦を含む) |

| 7位 | 内部不正による情報漏えい等 |

| 8位 | リモートワーク等の環境や仕組みを狙った攻撃 |

| 9位 | DDoS攻撃(分散型サービス妨害攻撃) |

| 10位 | ビジネスメール詐欺 |

上表のランキングからもわかるとおり、1位のランサムウェアはネットワーク機器などから侵入する手口が主流になりつつある一方で、メールの添付ファイルを通じた感染報告も後を絶ちません。

5位の標的型攻撃では、取引先や政府機関になりすましてマルウェアを送りつける「標的型攻撃メール」の手口が頻繁に用いられています。

さらに、10位のビジネスメール詐欺に関連するリスクなどメール起因の脅威が上位に集中しています。

IT化が進む現代において、メールのセキュリティを強化することは、安全な事業継続を左右する大切な経営課題です。情報漏洩は直接的な金銭被害を招くだけでなく、組織の社会的信用を大きく失墜させる原因となるため、強固なセキュリティ体制の構築が重要となります。

メール利用に潜む5つの主要なセキュリティリスク

メールは業務に欠かせないツールである一方、外部ネットワークと直接つながるため、サイバー攻撃の入り口として狙われやすい傾向にあります。攻撃者はメールの仕組みを悪用し、組織の資産や信用を脅かそうと画策しています。

ここでは、警戒すべき5つの主要なリスクについて解説します。

ランサムウェアやEmotetなどのマルウェア感染

メールの添付ファイルや本文内のURLは、ウイルスをはじめとするマルウェアの主要な侵入経路です。請求書や業務連絡を装ったメールによって、不正なファイルを開かせたりリンクをクリックさせたりする手口が昨今多く確認されています。

感染すると、ランサムウェアによってデータが暗号化され、PCやサーバーがロックされて業務が停止する恐れがあります。近年では、データを暗号化せず流出の暴露のみで金銭を要求するノーウェアランサムも増加しており、従来の対策をすり抜けるリスクが高まっています。

また、正規のメールのやり取りを模倣して侵入するemotetのようなマルウェアも依然として脅威のひとつです。一度侵入を許すと、情報漏洩や二次被害に発展する可能性があるため、不審なメールを開かないといった基本対策の重要性は非常に高いといえます。

フィッシング詐欺

フィッシング詐欺は、実在する法人や組織、サービスになりすましたメールを送り、偽のウェブサイトへ誘導して口座情報やクラウドサービスのアカウント情報を入力させ、不正に認証情報を窃取する手口です。

攻撃者は、入手したID・パスワードを使って不正アクセスをおこない、個人情報や機密データの奪取、さらなる攻撃の踏み台として悪用します。

窃取された情報は、なりすましや金銭被害、追加の情報漏洩など二次被害につながる恐れがあり、従業員アカウントが乗っ取られた場合は組織全体へ被害が拡大するリスクがあります。

近年では、短縮URLを使ってリンク先を偽装する手法も増えており、メールのドメイン名だけでは真偽を判断しにくいケースが増加しています。

特定の組織や個人を狙う標的型攻撃

不特定多数にばらまく攻撃とは異なり、特定の企業や組織、個人をターゲットにしておこなわれる攻撃です。業務連絡や取材依頼などを装い、受信者が開封したくなるような件名や本文を作成するため、非常に巧妙です。

攻撃者は事前にSNSなどで情報を収集し、関係者を装って信頼させようとします。

違和感に気づくためのチェックポイントを知らなければ、担当者は通常の業務メールだと誤認してしまうでしょう。

侵入されると組織内部で感染が広がり、長期間にわたって情報を窃取される恐れがあります。

ヒューマンエラーによる意図しない情報漏洩(誤送信など)

外部からの攻撃だけでなく、従業員の不注意による内部からの情報漏洩も大きな課題です。メールの宛先誤りや、関係のないファイルの添付といったミスは、日常業務のなかで少なからず発生しています。

なかでも多いのが、一斉送信時にBccへ入れるべきアドレスを誤ってToやCcに設定してしまうケースです。その結果、受信者同士のメールアドレスが公開され、個人情報の漏洩事故として問題化します。

こうした事態を防ぐには、ツール設定の最適化に加え、送信前確認のフローを組織として徹底することが欠かせません。

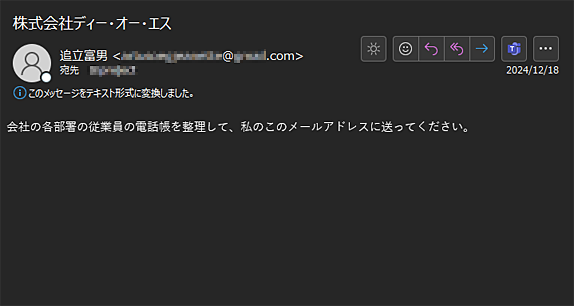

なりすましによるビジネスメール詐欺(BEC)

ビジネスメール詐欺(BEC)は、組織の経営層や取引先の担当者になりすまし、従業員を巧みに騙して偽の口座へ送金させる手口です。この手口では、ウイルスなどを使用せず、巧妙な文面で人間を心理的に操るため、従来のセキュリティシステムだけでは検知が難しいという特徴があります。

不特定多数へメール送信をおこなうフィッシング詐欺との違いは、特定の組織を標的として入念に準備される点です。

2025年12月以降、組織の代表者を名乗りLINEグループへの誘導を図る「CEO詐欺」や「ニセ社長詐欺」と呼ばれる新たなパターンも確認されています。

特定の業種を問わず広範囲に攻撃がおこなわれており、国内でも数億円規模の多額のキャッシュをだまし取られる深刻な事態がおこっています。組織に直接的な金銭被害をもたらす極めて重大な脅威で、警察庁が注意を呼びかけています。

最新の脅威から守る!メールセキュリティを実現する主な機能・種類

高度化するサイバー攻撃に対抗するためには、複数種類のセキュリティ機能を組み合わせて多層的な防御網を構築することが求められます。単一の対策だけでは、すり抜けてくる脅威に対応しきれません。

ここでは、外部からの攻撃を防ぐ機能や、内部からの情報漏洩をおさえる機能など、組織の安全を守るために有効なソリューションと主な機能について紹介します。

スパム・迷惑メールを自動でブロックするフィルタリング機能

大量に送りつけられるスパムや広告宣伝などの迷惑メールを、受信者の手元に届く前に自動的にブロックする機能がフィルタリングです。

IPアドレスやドメインの評価、本文の内容などを分析し、スパムメールと判定されたものを隔離または削除することで、従業員が不要なメール処理に時間を取られるのを防ぎ、業務効率を維持できます。

また、迷惑なメールに紛れて送り込まれる攻撃メールを排除する効果もあり、セキュリティの基本となる重要な機能といえます。

添付ファイルの危険性を無力化するサンドボックス・無害化

受信したメールの添付ファイルを、ユーザーの環境から隔離された仮想環境(サンドボックス)で実際に動作させ、不審な挙動がないかテストする技術です。

これにより、既存のパターンマッチングでは検知できない未知のマルウェアも見つけだせます。

また、ファイル内のマクロやスクリプトを除去し、画像化やPDF化などをおこなって安全な状態にする「無害化」という手法もあります。

これらを活用すれば、安全性が確認されたファイルのみを利用でき、感染リスクを大幅に低減できます。

なりすましメールを検知する送信ドメイン認証(SPF/DKIM/DMARC)

送信元の正当性を検証し、なりすましメールを防ぐ技術として、SPF、DKIM、DMARCの3つが代表的です。これらを採用することで、組織の信頼性を高めるとともに、悪意ある第三者によるドメインの不正利用を抑止できます。

SPF(Sender Policy Framework)は、DNSに登録された送信許可リストをもとに、送信元IPアドレスの権限を確認する仕組みです。一方、DKIM(Domain Keys Identified Mail)は電子署名を活用し、メールが途中で改ざんされていないことや、正当な送信者から送られた事実を証明します。

さらに、DMARC(Domain-based Message Authentication,Reporting and Conformance)はこれら2つの認証結果に基づき、認証に失敗したメールをどのように扱うかのポリシーを指定するプロトコルです。受信サーバー側で不審なメールを遮断したり、隔離したりする判断が可能となるため、フィッシング詐欺やスパムメール対策として大きな効果を発揮します。

メールの盗聴を防ぐ通信経路の暗号化(TLS)

メールの通信経路を暗号化するTLS(Transport Layer Security)は、盗聴や改ざんを防ぐための基本的なセキュリティ技術です。

メールは、送信者のPCから送信元メールサーバー、さらに受信者側のメールサーバーを経由して相手のPCへと届けられます。この複数の通信区間において、設定が不十分な場合、通信内容が第三者に傍受されるリスクがあります。

TLSは、このサーバー間の通信を暗号化することで、もし通信が傍受されたとしても内容を解読されにくくする仕組みです。

現在では、多くのメールシステムにおいてTLSは標準的なセキュリティ対策として利用されています。GoogleもGmailアカウントへのメール送信に関するガイドラインのなかで、TLS接続の使用を要件または推奨事項として示しており、安全なメール運用の前提条件として位置づけられています。

このようなことから、組織がメールシステムを運用する際には、TLSを有効化したうえで、通信経路が適切に暗号化されているかを確認する必要があります。

PPAPからの脱却に有効なファイル転送システム

PPAPとは、パスワード付きzipファイルをメールで送り、そのパスワードを別のメールで送るファイル共有方法の略称です。この方法では、通信経路上で両方のメールが盗聴されれば容易にファイルが解読されてしまいセキュリティ観点から問題視されています。

代替案として最も普及しているのは、クラウドストレージを活用し、共有リンクを相手に送る手法です。アクセス制御や期限設定、ログ管理を確実におこなうことができ、より安全なファイル共有を実現します。

こうした仕組み全体を見直す取り組みは、メール運用を支える実務的なソリューションとして効果があります。

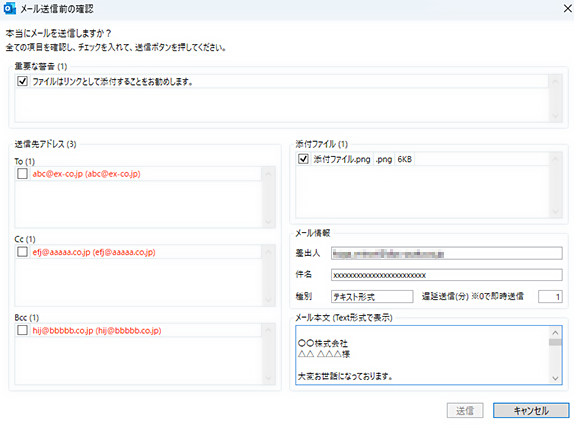

「うっかり」による情報漏洩を防ぐ誤送信防止機能

誤送信防止機能は、人的ミスによる情報漏洩を防ぐための重要な対策です。送信後に一定時間キャンセルできる保留機能や、宛先・添付ファイルの確認を促すポップアップ表示が代表例として挙げられます。

さらに、本文や添付ファイルを自動判定し、ルール違反時に送信をブロックしたり承認を求めたりする仕組みも有効です。これらは、テキストメールやHTMLメールなど形式を問わず適用できます。

自社に最適なメールセキュリティ製品の選び方

市場には数多くのメールセキュリティソフトが存在し、それぞれ特徴や機能が異なります。自社の環境や課題にあったツールを選ばなければ、導入しても十分な効果が得られないばかりか、かえって業務効率を下げてしまうこともあります。ここでは、製品の比較検討をおこなう際に押さえておくべきポイントについて説明します。

導入形態で比較する

メールセキュリティ製品を導入する際は、組織のニーズやIT環境にあわせて適切なタイプを選択することが重要です。主な導入形態は、クラウド型、ゲートウェイ型、エンドポイント型の3つに分類されます。それぞれのメリットとデメリットを理解したうえで、最適な形態を検討することをおすすめしています。

クラウド型

クラウド型は、インターネットを経由してサービスを利用する形態です。自社でサーバーを構築したり、専用の機器を設置したりする必要がないため、初期投資をおさえつつ迅速に導入できる点が大きなメリットといえます。

利用人数に応じた従量課金制を採用している製品が多く、コストパフォーマンスに優れているのも特徴のひとつです。組織の規模や成長にあわせて、必要なタイミングで柔軟にアカウント数を調整できます。

さらに、オプションによって機能を拡張できるサービスも多く、組織のニーズに合わせた高度なセキュリティ対策を実現しやすくなっています。運用負荷を軽減しながら最新の脅威に対応したい組織にとっても、有力な選択肢となります。

ゲートウェイ型

ゲートウェイ型は、組織のネットワークと外部インターネットの境界に専用のツールを設置し、メールトラフィックを一括で管理する形態です。

自社メールサーバーの前段でフィルタリングをおこなうことから、複数の端末やOSが混在する環境でも、個別の設定なしに一貫した保護を適用できる点が強みといえます。

サーバー側で集中処理するため、各端末への個別設定が不要で、デバイスの台数やOSの種類に左右されず一貫した保護を適用できる点が強みです。外部からの攻撃遮断に加え、内部からの送信メールに対しても高い制御力を発揮し、機密情報の流出を未然に防ぎます。

一方で、導入時には既存のサーバーやメールシステムに大きな改修が必要となるケースも少なくありません。組織全体のセキュリティポリシーを均一化したい場合や、大規模な組織で運用を効率化したい環境によく適しています。

エンドポイント型

エンドポイント型は、ユーザーが利用する各端末に直接インストールしておこなう対策です。このタイプは端末の台数がコストに直結するため、管理対象が少ない中小規模の組織に向いています。

個々の端末で設定を完結できることから、組織内の各ユーザーや業務内容にあわせた柔軟なセキュリティ設定が可能です。特定の部門だけ対策を強化したい場合など、きめ細やかなリスク管理を実現したい環境に適しています。

ただし、守るべき端末の数が増えるほど導入や運用の総コストが高くなる傾向にあります。端末台数が多い大規模な組織では管理負担も増大するため、自社の規模や予算をふまえて検討することが重要です。

防御したい脅威に対応できる機能が揃っているか

製品ごとに強みとして提供される機能には違いがあり、標的型攻撃対策に特化したタイプもあれば、誤送信防止機能を中心に整えられたタイプも提供されています。そのため、自社が最も注意すべきリスクを明確にしたうえで、それに対応できるセキュリティレベルを備えた製品を選択することが重要です。

例えば、ウイルス対策を強化したい場合、サンドボックス機能は有効な対策のひとつですが、それだけではすべての脅威を防げるわけではないため、他のセキュリティ対策と組み合わせることが重要です。

また、内部不正を防ぎたい場合は、ログ管理やメールの監視・制御、PCの利用状況監視、SIEMツールによるログ分析が有効であり、これらの機能の有無や精度を確認する必要があります。求める機能に過不足がないかを見極める視点が、適切な製品選定につながります。

既存のメール環境やシステムとスムーズに連携できるか

あらかじめ、導入するセキュリティツールが、現在利用しているメール環境と問題なく連携できるかを確認しておくと安心です。

組織としてMicrosoft 365やGoogle Workspaceなどの主要なグループウェアを採用している場合は、それらと親和性が高い製品であれば導入時のトラブルを最小限におさえられます。

また、IDaaS製品と連携できるサービスであれば、アクセス制御とメールセキュリティを一元的に管理することも可能です。

既存システムへの影響を考慮し、スムーズに移行できる製品を選びましょう。

インシデント発生時のサポート体制は万全か

どれほど優秀なツールを導入しても、トラブルやインシデントが完全にゼロになるわけではありません。万が一問題が発生した際に、迅速かつ的確な支援が受けられるサポート体制が整っているかは非常に重要です。

海外製品の場合、日本語でのサポートが可能か、対応時間は日本のビジネスタイムにあっているかを確認する必要があります。

また、日々の運用で生じる設定変更の相談などきめ細やかなサポートがあれば、担当者の負担を軽減し、安心して利用し続けられます。

ツールだけでは不十分!従業員の意識を高める人的対策

高性能なセキュリティツールを導入しても、人の判断や行動に起因するリスクは防ぎきれません。攻撃者は心理的な隙を突くため、技術的対策にくわえて、従業員の意識を高める人的対策が組織全体の防御力向上に不可欠です。

全従業員を対象とした定期的なセキュリティ教育の実施

セキュリティに関する知識や昨今の脅威のトレンドは常に変化するため、一度きりではなく定期的に教育の機会を設ける必要があります。新入社員研修への組み込みに加え、全従業員を対象とした研修を年1回以上実施する運用が望ましいといえます。

どれほど強固なツールを導入しても、人的ミスによるリスクは排除できません。そのため、最新のサイバー攻撃の手口や組織のセキュリティポリシー、パスワードの適切な管理方法を再確認し、個々のITリテラシーを向上させることが肝要です。

効率的に教育をおこなうためには、IPA(情報処理推進機構)やJNSA(日本ネットワークセキュリティ協会)のガイドラインを活用するのもよいでしょう。

不審なメールを見抜くための標的型攻撃メール訓練

実際の攻撃メールを模した訓練用メールを従業員に送信し、開封率や対応状況を確認する実践的な演習です。不審なメールを受信した際の気づきや、添付ファイルを開いてしまった後の報告手順などを体験させることで、有事の際の対応力を養います。

訓練結果をもとに、開封してしまった人へ追加教育をおこなうなど、フォローアップも重要です。

定期的に訓練をおこなうと、日常業務のなかでもセキュリティに対する警戒心をもてるようになります。

誤送信や情報漏洩を防ぐ社内ルールの策定と周知

どのような情報をメールで送ってよいか、パスワードをどのように管理するかなど、具体的な取り扱いルールを策定したうえで整備していきます。策定したルールはマニュアル化し、社内ポータルやミーティングを通じて幅広く伝えましょう。

加えて、ヒヤリハット事例や実際に発生したインシデントの情報を組織内で共有する文化を育てる取り組みも効果を発揮します。

ルールの遵守が自身と組織を守る行動につながるという点を理解してもらい、形骸化させずに運用を継続していく姿勢が求められています。

メールセキュリティに関するよくある質問

メールセキュリティ対策を検討する際によくある疑問点をまとめました。

メールセキュリティ対策にかかる費用の目安は?

利用するアカウント数や必要な機能によって大きく異なります。

クラウド型の場合、1ユーザーあたり月額数百円から利用できるものもありますが、高度な機能を備えた製品ではさらに高額になります。

無料のセキュリティ対策だけでは不十分なのでしょうか?

無料の対策ソフトやプロバイダの標準機能だけでは、標的型攻撃などの高度な脅威を防ぐのは困難です。

組織で利用する場合は、未知のウイルス検知や誤送信防止機能など、より強固な有料アプリやツールの導入が推奨されます。

メールログの取得は必要ですか?

メールログは、セキュリティインシデントが発生した際に、原因の特定や被害範囲の調査をおこなうための重要な証跡として位置づけられています。

さらに、不正なメールの送受信や情報持ち出しの監視、内部不正の抑止力としても作用するため、日常的なセキュリティ運用における欠かせない要素のひとつです。

オンプレミス環境はもちろん、クラウド型サービスが主流となった現在においては、万が一の事態に備えて送受信ログを適切に取得し、継続的に保管しておくことが組織の重要な責務といえます。

まとめ

メールセキュリティ対策は、組織の信頼と資産を守るための最重要課題の一つです。ウイルス感染やフィッシング詐欺、誤送信といったリスクに対し、フィルタリングや暗号化、誤送信防止などの技術的対策を講じることが基本となります。

総合的なセキュリティソリューションの導入に加え、従業員への教育や訓練といった人的対策も欠かせません。脅威は日々進化しているため、最新の動向を注視し、自社の環境にあわせた最適な対策を継続的におこない、安全なビジネス環境の維持につなげましょう。

IT資産管理ツールSS1/SS1クラウドを開発・販売している、株式会社ディー・オー・エスの営業企画部メンバーで構成されています。IT資産管理・ログ管理・情報セキュリティ対策など、情シス業務の効率化に役立つ最新トレンド情報を随時発信中!

セミナー情報

セミナー情報