【Windows 11 24H2で話題】BitLockerとは?メリット・設定方法・注意点まで徹底解説

・BitLockerは、Windows 11 24H2以降、デフォルトでローカルディスクの暗号化を有効にする機能であり、データの盗難や不正アクセスから保護するための重要なセキュリティ対策である。

・暗号化を解除する回復キーはMicrosoftアカウントに保存されるが、アカウント障害時のアクセス不能リスクがあるためバックアップが必須である。

・Windows 11 24H2では、Microsoftアカウントでサインインしたユーザーに対して自動的にBitLockerが有効化されるが、回復キー管理を怠るとデータ紛失の危険性が高まる。

・BitLockerには、物理的アクセスにより暗号化が回避される脆弱性もあるため注意が必要である。

・IT資産管理ツールを使い、BitLockerの設定や回復キー管理を一元化することが望ましい。

テレワークが普及し、端末が社外に持ち出される機会が増えた昨今において、「端末の紛失・盗難対策」を検討する組織が増加しています。

なかでもよく利用されているのが、Windows OS標準搭載のドライブ暗号化機能である「BitLocker」です。

Windows 11バージョン24H2以降、BitLockerは「OSのクリーンインストール時」など特定の条件下において自動で有効化されるようになっています。 これは端末のセキュリティ強化につながる一方、予期せぬトラブルを招く恐れもあるハイリスクなアップデートです。

本記事では、BitLockerの概要や設定方法、管理の際の注意点などをご紹介します。BitLockerをすでに利用している/これから利用を検討している組織のご担当者様は、運用上のトラブルを回避するためにもぜひご一読ください。

・BitLockerを使うメリット

・BitLockerを使う際の注意点

・BitLockerを有効化する手順

・BitLockerを無効化する手順

・BitLocker運用時に起こりえるトラブル

・回復キーを紛失した場合の対処法

・BitLockerをより効率的に運用する方法

・まとめ|BitLockerで情報漏洩を防ぎつつ、賢く運用しよう

・BitLockerの管理にも適したIT資産管理ツールSS1/SS1クラウド

BitLockerとは?

BitLockerとは、Microsoft社が提供しているWindows OS標準搭載のセキュリティ機能です。内臓ハードディスクやSSD、外付けストレージ、USBメモリなどを暗号化することによって、デバイス紛失・盗難時におけるデータ流出のリスクを低減させられます。

ちなみに、BitLockerを利用できるエディション・ライセンス要件は以下の通りです。

・Windows Pro

・Windows Enterprise

・Windows Pro Education/SE

・Windows Education

・Windows Pro/Pro Education/SE

・Windows Enterprise E3

・Windows Enterprise E5

・Windows Education A3

・Windows Education A5

BitLockerを使うメリット

BitLockerを活用する最大のメリットは、情報漏洩対策ができるという点でしょう。

万が一業務用のPCが紛失/盗難被害に遭ってしまった場合でも、BitLockcerによってハードディスクを暗号化できていれば、第三者によって内部のデータが読みとられる心配はありません。また、BitLockerの暗号化はハードディスクがPC本体から取り外されたとしても継続されるため、PCを譲渡・売却したとしてもデータが保護され続けます。

また、OS標準搭載であるため追加の費用もいらずにすぐ導入できるという点も、組織のセキュリティ担当者にとってはうれしい利点です。

BitLockerを使う際の注意点

BitLockerを活用する場合、「回復キー」の管理に細心の注意を払う必要があります。

回復キーとは、BitLockerを有効化したときに自動で生成される48桁の数字のことです。

暗号化を解除する際に必要とされるもので、時にはOSの不具合などによってPC起動時に突然求められることもあります。

回復キーを忘れてしまうと、暗号化が解除できずにデータが失われたままになってしまいます。BitLockerを利用する場合は、回復キーをメモ帳や紙などに複写して保管するといった対策をきちんと講じることが何より重要です。

BitLockerを有効化する手順

BitLockerを有効化する手順は非常にシンプルです。画面の指示に従ってポリシーを設定することで、回復キーの保存場所や暗号化の範囲などを簡単に指定できます。

実際に有効化する方法は以下の通りです。(Windows 11の場合)

②システムとセキュリティ>BitLocker ドライブ暗号化 を選択

③「BitLockerを有効にする」をクリック

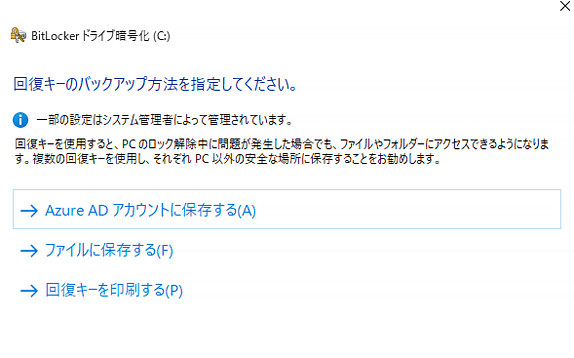

④回復キーのバックアップ方法を選択し、「次へ」をクリック

⑤ドライブを暗号化する範囲を指定し、「次へ」をクリック

⑤ドライブを暗号化する範囲を指定し、「次へ」をクリック⑥使用する暗号化モードを選択

⑦「BitLockerシステムチェックを実行する」にチェックをいれ、「続行」をクリック

⑧PCを再起動、その後ドライブの暗号化を開始

PINコードを設定する場合

BitLockerの暗号化を有効化したとしても、Windowsにサインインできてしまえば、コントロールパネルから暗号化を解除されてしまう恐れがあります。

そういったケースに備えて、サインイン時に追加でPINコードを要求するように設定することも可能です。

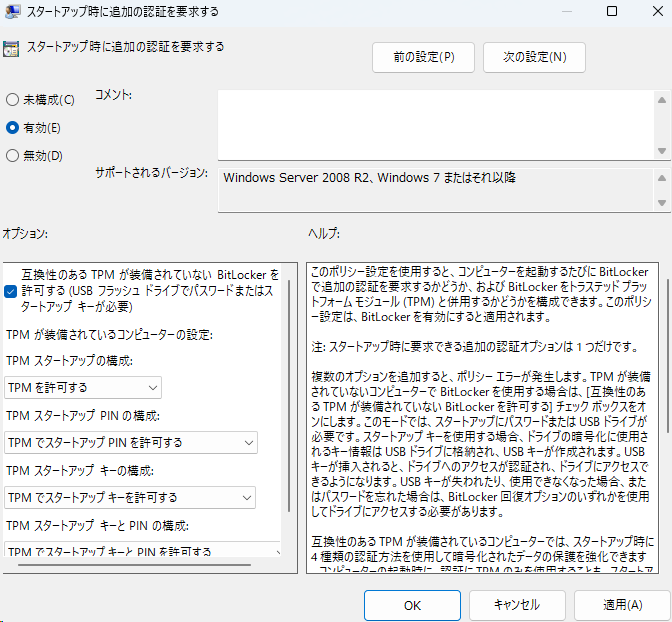

②グループポリシーエディターを開き、下記の順番に選択

コンピューターの構成>管理用テンプレート>Windowsコンポーネント>BitLockerドライブ暗号化>オペレーティングシステムのドライブ

③「スタートアップ時に追加の認証を要求する」を開く

④ポリシーを有効化する

⑤設定後、PCを再起動し、前項の①~②を実行して「BitLockerドライブ暗号化」を開く

⑤設定後、PCを再起動し、前項の①~②を実行して「BitLockerドライブ暗号化」を開く⑥「スタートアップ時にドライブのロックを解除する方法の変更」をクリック

⑦任意のPINコードを設定する

上記の設定によって、スタートアップ時に毎回PINコードの入力を要求されるようになります。

ちなみにこの設定を解除する場合は、「BitLockerドライブ暗号化」画面の「スタートアップ時にドライブのロックを解除する方法の変更」メニューから、「BitLockerでドライブのロックを自動的に解除する」を選択します。

USBメモリや外付けHDD/SSDの暗号化設定(BitLocker To Go)

基本的に、BitLockerはPCに内蔵されたハードディスクやSSDを暗号化の対象としていますが、USBメモリや外付けHDD/SSDといった外部ストレージを暗号化する「BitLocker To Go」という機能も存在します。

BitLocker to GOを有効化する場合は、暗号化したい外付けデバイスをPCへ接続した状態で、Windowsエクスプローラーから該当デバイスのドライブ名(E:ドライブなど)を右クリックします。

メニュー内に「BitLockerを有効にする」という項目があるため、選択して画面の指示に従うことで、ロック解除のためのパスワードや回復キーのバックアップ方法などを指定可能です。

BitLockerを無効化する手順

何らかの理由でBitLockerを無効化したい場合は、以下の操作をおこないます。

②システムとセキュリティ>BitLocker ドライブ暗号化 を選択

③「BitLockerを無効にする」をクリック

④表示されるポップアップを確認し、「無効化」を選択

特に組織でPCを一括管理されているケースでは、BitLockerの設定も管理者によって一元管理されている可能性があります。もし、使用者の立場でBitLockerの無効化をおこなう際は、管理者に相談をするなどして慎重に判断してください。

BitLocker運用時に起こりえるトラブル

BitLockerを運用する際に、よく聞かれるトラブルがいくつか存在します。

トラブル①:管理者権限によるBitLocker無効化

BitLockerの有効化/無効化には管理者権限が必要ですが、使用者に管理者権限を与えている場合は勝手にBitLockerを無効化できてしまいます。

また無効化したあとに再び有効化したとしても、そのときには新たな回復キーが発行されるため、組織として管理している回復キーとは違うものになります。

これでは組織としてBitLockerの設定や回復キーを一元管理している意味がなくなってしまうため、BitLockerの運用をおこなう際は使用者に管理者権限を付与しないようにするといった対策が必要です。

トラブル②:不具合による回復キー要求

OS不具合やハードウェア構成の変更などで、意図しないタイミングで回復キーが求められることがあります。

例えば、2024年7月に公開されたWindowsのセキュリティ更新プログラムでは、デバイスの起動時に回復キーの入力を求めるブルースクリーンが表示される不具合が発生しました。

のちに公開されたパッチでこの不具合は解決されましたが、日頃から回復キーの管理を怠っていた多くの組織で、BitLocker運用を見直す大きなきっかけになったようです。

トラブル③:Windows 11 24H2におけるBitLocker自動有効化

Windows 11 24H2以降、「デバイスの暗号化」機能の適用条件が緩和された影響で、下記の条件下ではBitLockerが自動で有効化されるようになりました。

・Windows 11 24H2以前の端末を初期化し、Windows 11 24H2をインストールしてMicrosoftアカウントで再セットアップを完了させた場合

この事象は、Windows 11 24H2以前の端末を通常通りバージョンアップさせた場合や、ローカルアカウント/ADユーザーアカウントを利用して初期セットアップを完了した場合には発生しないとされています。

しかし、Windows 10から11へのバージョンアップをきっかけとして、社内端末の総入れ替えを検討している組織は少なくありません。Windows 11 24H2があらかじめインストールされた端末を新規で調達する際には、BitLockerの有効状況を必ず確認するようにしましょう。

BitLockerが有効になっていることに気づかず運用を続けてしまうと、不意に回復キーを求められた場合に適切な対応をおこなえない可能性があります。

回復キーを紛失した場合の対処法

万が一回復キーを失くしてしまった場合、どのように対処すればよいのでしょうか。

まずは、どこかに回復キーのバックアップが保管されていないか、徹底的に探すことからはじめましょう。上述の通り、BitLockerを有効化する際には必ず回復キーのバックアップ方法を指定することになっています。当該端末を利用しているMicrosoftアカウントや、回復キーを印刷した用紙などをもう一度よく確認してみてください。

それでも見つからなかったときには、BitLockerで暗号化したドライブを初期化する方法もあります。しかし当然、一度初期化したら中身のデータを完全に復旧することは不可能なため、この対応は最終手段です。なるべくこのような事態に陥らないよう、普段から回復キーの管理を徹底しておきましょう。

BitLockerをより効率的に運用する方法

組織としてより効率的なBitLockerの一元管理を目指すのであれば、専用ツールの導入が有効です。

Microsoft社製サービスでいえば、Active DirectoryやMicrosoft Intuneなどを用いることで暗号化の一括設定/回復キーの集中管理などをおこなえます。

そのほか、IT資産管理ツールを活用した運用もおすすめです。各機器の暗号化状況の把握や回復キーの自動収集、遠隔での暗号化適用/解除など、BitLocker管理に必要な設定を簡単に実行できるため、あまりBitLockerに詳しくない方でも安心して運用できるようになっています。

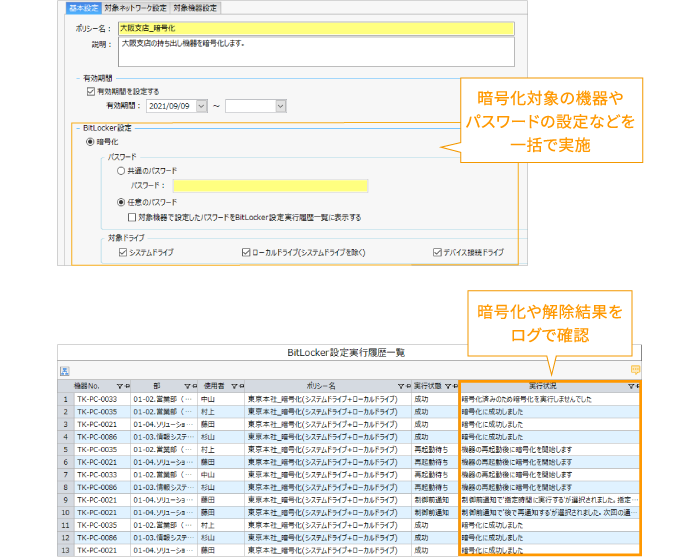

SS1でBitLockerの一括管理と遠隔制御を実現

BitLockerの一元管理をIT資産管理ツールでおこなう場合は、SS1/SS1クラウドの活用をご検討ください。

SS1/SS1クラウドでは、機器情報の一環として、BitLocker設定情報(暗号化の方法/保護の状態/回復キー)を自動で取得します。

また、管理対象機器に対して強制的に暗号化適用/解除も可能です。使用者が無断で暗号化を解除したとしても、すぐに暗号化を再適用できます。

SS1/SS1クラウドでBitLockerの管理をおこなうことで、使用者による暗号化解除/不意の回復キー要求といったトラブルにも問題なく対応できるようになります。

まとめ|BitLockerで情報漏洩を防ぎつつ、賢く運用しよう

BitLockerは、情報漏洩対策をおこなえる非常に優秀なセキュリティ機能です。ただし、回復キーの管理を厳密におこなわなければならないといった運用上の注意点もいくつか存在します。

BitLockerを安全かつ効率的に運用する場合は、専用ツールによる一元管理がおすすめです。そのようなツールをお探しの場合は、ぜひIT資産管理ツールSS1/SS1クラウドの導入も検討してみてください。

BitLockerの管理にも適したIT資産管理ツールSS1/SS1クラウド

SS1/SS1クラウドは、IT資産管理をベースとして、セキュリティ対策・ログ管理・運用支援機能などが搭載されたシステムおよびサービスです。デバイスの使用制限・セキュリティパッチの適用管理といったセキュリティ対策や、PCの稼働データを活用した従業員の労務管理も可能になっています。

そのほか、BitLocker管理機能やWindows Defender集中管理機能など、Microsoft社製品の効率的な管理を支援するさまざまな機能を有しています。

各製品に関する詳しい情報は、下記のサイトよりご参照ください。

IT資産管理ツールSS1/SS1クラウドを開発・販売している、株式会社ディー・オー・エスの営業企画部メンバーで構成されています。IT資産管理・ログ管理・情報セキュリティ対策など、情シス業務の効率化に役立つ最新トレンド情報を随時発信中!

セミナー情報

セミナー情報