アクセスログの基本ガイド|見方・分析から関連法律、ツール選定まで

・アクセスログの基本と、多くの人が混同しがちなGoogleアナリティクスとの明確な違い。

・Webサイト改善、不正アクセス調査、そして内部不正対策という3つの目的別の具体的な活用法と分析の第一歩。

・法律(個人情報保護法)を遵守するための、ログの取り扱い方と安全な保存期間の目安。

・手動分析の限界と、自社の課題解決につながる効果的なログ管理ツールの選び方のポイント。

「アクセスログを調べて」といわれても、何のことか分からずお困りではありませんか?

アクセスログは、Webサイトやシステムで「誰が・いつ・何をしたか」を記録した重要なデータです。

この記事では、アクセスログの基本から、マーケティングやセキュリティ対策への具体的な活用法、そして効率的な分析方法までを、初心者の方にも分かりやすく解説します。

・アクセスログの種類と記録場所

・アクセスログの見方-記録されている主な情報

・アクセスログに関する法律と保存期間

・【目的別】アクセスログの具体的な活用法と分析のはじめ方

・【環境別】アクセスログの確認・分析方法

・手動分析の限界とツールの必要性

・アクセスログを取り扱うえでの注意点

・ログ管理を効率化するならIT資産管理ツール「SS1」

・まとめ

アクセスログとは?

アクセスログは、サーバーやシステムにおける「アクセス情報」を記録したデータを指す言葉です。また、Webサイト分析でよく使われる「Googleアナリティクス」は、ユーザー行動を分析するマーケティングツールであり、「アクセスの分析」ができるため、意味が混同してしまうケースも多くみられます。

この違いを正しく理解できれば、効果的なWebサイト運営とセキュリティ対策の第一歩となります。

アクセスログは「サーバー・システム側のすべての記録」

アクセスログとは、Webサイトやサーバー、システムなどに対するアクセス履歴を時系列で記録したデータのことです。

店舗に設置された監視カメラが「いつ、誰が入店し、どの商品を見たか」を記録するように、アクセスログはITシステム上でおこった出来事を記録しています。

サーバーの健全性確認、セキュリティ監査、技術的な問題の調査

・主な記録対象

サーバー・ITシステムへの全リクエスト(人間、検索エンジンボット等すべて)

・データの性質

生のテキストデータ。おこった事実の完全な記録。

Googleアナリティクスとの違い

Webサイト分析ではGoogleアナリティクス(GA)が有名ですが、アクセスログとは目的も取得データも異なります。

ユーザーの行動分析、マーケティング施策の効果測定

・主な記録対象

Webサイトを訪問したユーザーのブラウザ上での行動

・データの性質

可視化されたレポート。JavaScriptが動作しない環境は計測不可。

アクセスログの種類と記録場所

「アクセスログ」と一言でいっても、記録される場所や目的によっていくつかの種類にわけられます。ここでは代表的なものを3つご紹介します。

Webサーバーログ

| 主な記録場所 | Webサーバー (Apache, Nginxなど) |

|---|---|

| 概要 | Webサイトへのアクセス履歴を記録。誰がどのページをみたか、エラーは発生していないかなどを把握できる。本記事で主に解説するログ。 |

プロキシサーバーログ

| 主な記録場所 | プロキシサーバー (Apache, Nginxなど) |

|---|---|

| 概要 | 社内ネットワークからインターネットへアクセスする際の通信を記録。社員がどのサイトを閲覧したかなどを把握でき、セキュリティ監査に利用される。 |

ファイアウォールログ

| 主な記録場所 | ファイアウォール |

|---|---|

| 概要 | 外部ネットワークとの通信可否を記録。不正なIPアドレスからの攻撃を検知・遮断した履歴などが残る。 |

このように、目的によって参照すべきログは異なります。Webサイトの分析がしたいならWebサーバーログ、社内の通信状況を確認したいならプロキシサーバーログ、といった使いわけが必要です。

アクセスログの見方-記録されている主な情報

Webサーバーのアクセスログには、具体的にどのような情報が記録されているのでしょうか。代表的な項目をみていきましょう。これらは、いわば「事件の5W1H」を解明するための手がかりです。

| アクセス日時 | ユーザーがアクセスした日時 例: [10/Oct/2025:13:55:36 +0900] |

|---|---|

| IPアドレス | アクセスもとのコンピュータを識別する番号 例:192.168.1.1 |

| リクエスト内容 | どのファイルに何をしたか 例:GET /index.html HTTP/1.1 |

| ステータスコード | リクエストの結果(成功、失敗など) 例:200 (成功), 404 (未発見) |

| リファラ | どのページからリンクを辿ってきたか 例:https://www.google.com/ |

| デバイス情報 | 閲覧に使われたブラウザやOSの情報 例:Mozilla/5.0 (Windows NT 10.0; ...) |

これらの情報を組みあわせることで、「2025年10月10日13時55分に、Google検索から来たWindowsのPCユーザーが、トップページを正常に表示した」といった具体的な行動を読み取れます。

アクセスログに関する法律と保存期間

組織がアクセスログを管理するうえで、法律やガイドラインへの準拠は大きな課題です。特に重要なのが「個人情報保護法」と各種セキュリティガイドラインになります。

個人情報保護法

アクセスログに含まれるIPアドレスは、それ単体では特定の個人を識別できないため、通常は個人情報保護法が定める「個人情報」には該当しません。しかし他の情報(会員情報など)と組みあわせることで容易に個人が特定できる場合、そのIPアドレスは「個人情報」として扱われます。

このことから、アクセスログは個人情報保護法に基づいて、厳格な取り扱いが求められると考えられます。

経済産業省・IPAのガイドライン

経済産業省とIPA(情報処理推進機構)が公開している「サイバーセキュリティ経営ガイドライン」では、インシデント(セキュリティ事故)発生時の原因調査や被害範囲の特定のために、ログを適切に保管することが重要だと述べられています。

このガイドラインは経営者向けの包括的な指針として、ログ管理の重要性を強調しています。

日本セキュリティ監査協会のガイドライン

より具体的な保存期間については、日本セキュリティ監査協会(JASA)が発行する「サイバーセキュリティ対策マネジメントガイドライン Ver2.0」が参考になります。

このガイドラインでは、技術的な管理策の詳細として、「保存期間は1年以上とすることが望ましい」と明記されています。

【目的別】アクセスログの具体的な活用法と分析のはじめ方

取得したアクセスログは、具体的にどのように活用できるのでしょうか。ここでは代表的な3つの目的と、分析の第一歩をご紹介します。

目的1:Webサイト改善(マーケティング)

アクセスログを分析すれば、ユーザーの行動を可視化し、Webサイトの改善につなげられます。

アクセスの多いページを特定し、その要因を分析して他のページに応用する。

・ユーザー導線の分析

リファラ情報をもとに、ユーザーがどこから来て、どのページを辿っているかを分析し、コンバージョン(成果)までの導線を最適化する。

・離脱ポイントの特定

多くのユーザーが離脱しているページを特定し、コンテンツやデザインを改善する。

・技術的な問題の発見

ステータスコードが「404 Not Found」となっているログを抽出し、リンク切れを修正。

目的2:不正アクセス調査

アクセスログは、セキュリティインシデントが発生した際の強力な証拠となります。

特定のIPアドレスから、短時間に大量のアクセス(DDoS攻撃など)や、ログイン試行が繰り返されていないかを確認する。

・情報漏洩の調査

不審なアクセス元から、重要な情報が保存されているファイルへのアクセスがないかを調査する。

・攻撃経路の特定

ログを時系列で追跡し、攻撃者がどこから侵入し、どのような操作をおこなったかを特定する。

目的3:社員のPC利用状況の可視化(労務管理・内部不正対策)

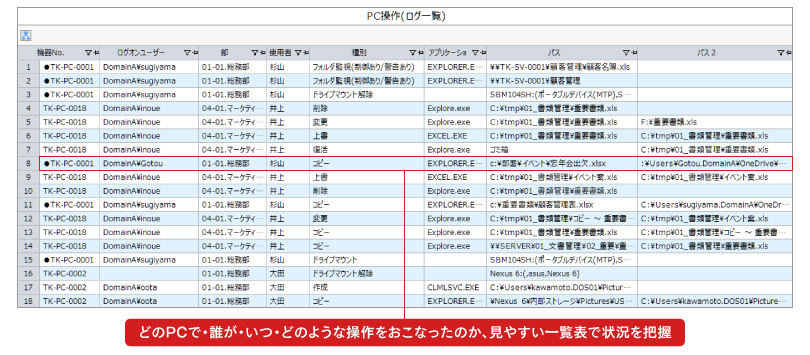

Webサーバーのログだけでなく、社内PCの操作ログを取得・分析することは、労務管理や内部不正の抑止にもつながります。

これは他のWeb分析ツールにはない、統合的なログ管理ならではの視点です。

「誰が」「いつ」「どのファイルにアクセスし」「USBメモリにコピーしたか」といった操作を記録することで、機密情報の持ち出しに対する心理的な抑止力とする。万が一の際も、ログを追跡して原因究明が可能。

・勤務実態の正確な把握

PCのログイン・ログオフ時刻のログと、タイムカードの時刻を比較。申請されている残業時間と実態に乖離がないかを確認することが可能となり、適切な労務管理を実施できる。

【環境別】アクセスログの確認・分析方法

次にログを確認・分析する方法を紹介します。「ログを確認する」と一言でいっても、その方法は利用している環境によって大きく異なります。

レンタルサーバーを使っている場合は、SSHでサーバーに接続してコマンドラインでログを確認するのが一般的で、AWSなどのクラウド環境では、専用の分析サービスを使ってSQLクエリで高度な集計をおこなえます。

また、大規模なサイトや複数のサーバーを管理している場合は、専用のログ管理ツールの導入が現実的な選択肢となります。

レンタルサーバーでの確認方法(grepコマンド)

多くのレンタルサーバーやVPSでは、WebサーバーとしてApacheやNginxが利用されています。これらの場合、SSH経由でサーバーに接続し、コマンドを使ってログを確認するのが一般的です。

ログの保存場所はOSなどによって異なりますが、多くは以下の場所にあります。

/var/log/httpd/access_log または /var/log/apache2/access.log

・Nginx

/var/log/nginx/access.log

例えば、特定のIPアドレス 123.45.67.89 からのアクセスだけを抽出したい場合は、grep コマンドを使って以下のように実行します。

クラウド(AWS)での分析方法

AWSのようなクラウド環境では、より高度なログ管理が可能です。例えば、ロードバランサー(ALB)のアクセスログをAmazon S3(ストレージ)に保存し、Amazon Athena(分析サービス)でSQLを使って分析する構成がよく利用されます。

手動分析の限界とツールの必要性

コマンドやAWSのサービスを使えばログを分析できますが、生のログデータは単なるテキストの羅列です。ここから意味のある洞察を得るには、専門的な知識と多くの時間が必要になります。

特に手作業で分析する場合は、以下のような課題が残ります。

大規模なサイトでは1日に数GBものログが生成されるため、手動での集計は現実的ではありません。

・リアルタイム性の欠如

ログを都度ダウンロードして分析していては、インシデント発生時に迅速な対応ができません。

・横断的な分析の困難さ

複数のサーバーやPCのログを突きあわせて、攻撃者の足取りを追うような高度な分析を手作業でおこなうことは非常に困難です。

アクセスログを取り扱うえでの注意点

アクセスログは非常に有用な情報ですが、取り扱う際にはいくつかの注意点があります。

ログの肥大化とサーバー容量を管理する

ログは日々蓄積され、何もしないとサーバーのディスク容量を圧迫します。これを防ぐため、「logrotate」などの仕組みを使い、ログファイルを定期的に分割(ローテーション)し、古いものは圧縮・削除するといった管理が必要です。

個人情報の取り扱い

前述の通り、IPアドレスは他の情報と紐づくことで個人情報になり得ます。ログファイルへのアクセス権限を適切に管理し、不要になったログは安全に削除するなど、慎重な取り扱いが求められます。

ログ管理を効率化するならIT資産管理ツール「SS1」

ここまで、アクセスログの基本から手動での分析方法まで解説してきましたが、実際の業務では「手動分析の限界」に直面することが少なくありません。

特に、Webサーバーのログだけでなく、社内のPC操作ログ、ファイルアクセスログ、メール送受信ログなど、複数のログを統合的に管理・分析する必要がある場合、専門ツールの活用は必須といえるでしょう。

IT資産管理ツール「SS1」は、組織内のあらゆるログを自動収集し、可視化・分析することで、セキュリティ強化と業務効率化を同時に実現します。

SS1で実現する統合ログ管理

IT資産管理ツール「SS1」は、Webサーバーのアクセスログだけでなく、組織内に存在するさまざまなIT機器のログを統合的に管理し、可視化できます。

多様なログ収集

PC操作ログ、ファイルアクセスログ、Web閲覧ログ、メール送受信ログ、印刷ログ、Windowsサーバーのイベントログといった、多様な操作を記録します。

直感的なレポート

収集したログは自動で集計・レポート化。「PC稼働時間とタイムカード情報の比較」や「情報漏洩時のログ追跡」など、目的別のレポートを簡単に作成できます。

リアルタイムアラート

「重要ファイルへのアクセス」や「禁止キーワードを含む印刷」など、予め設定したポリシー違反の操作があった際に、管理者にリアルタイムでメール通知。インシデントの早期発見につながります。

まとめ

本記事では、アクセスログの基本から、関連する法律、活用方法、分析時の注意点までを解説しました。

アクセスログは、単なる「記録」ではありません。Webサイトの改善、不正アクセスの早期発見、内部不正の抑止など、組織のセキュリティと成長を支える重要な情報資産です。しかしその価値を最大限に引きだすには、「ログを取得する」だけでなく、「適切に保管し、分析し、活用する」体制が不可欠です。

特に、サイバー攻撃が高度化・巧妙化する現代において、インシデント発生時に迅速かつ正確に原因を特定できるかどうかは、ログ管理の質に直結します。インシデントに強い組織は、「ログ」で決まるといっても過言ではありません。

手動での分析には限界があるため、SS1のような専門ツールの活用も視野にいれながら、自社の目的と規模にあったログ管理体制を構築しましょう。適切なログ管理は、組織の信頼性を守り、持続的な成長を支える基盤となります。

IT資産管理ツールSS1/SS1クラウドを開発・販売している、株式会社ディー・オー・エスの営業企画部メンバーで構成されています。IT資産管理・ログ管理・情報セキュリティ対策など、情シス業務の効率化に役立つ最新トレンド情報を随時発信中!

セミナー情報

セミナー情報

補足

法律で明確な保存期間が義務付けられているわけではありませんが、不正アクセス行為の公訴時効が3年であることなどを考慮し、可能な限り長期間(3年以上を目安に)、かつ安全にログを保管することが推奨されます。